Uno de los principales usos de la nube y el que más rápido se ha adoptado tanto por empresas como por particulares es el de poder almacenar archivos fuera de nuestros ordenadores, ya sea para ahorrar espacio, como copia de seguridad de los que tenemos alojados en nuestros discos duros, para sincronizar y acceder a archivos desde cualquier localización o para tareas colaborativas como compartir un fichero con múltiples usuarios o elaborar un proyecto entre varios. Por ello desde las primeras opciones disponibles el número de servicios se ha multiplicado y hoy en día nos encontramos cada poco con un nuevo rival de Dropbox (por haberse convertido éste en el servicio de referencia). ¿Cuál elegir entonces?

Sitios de almacenamiento en la nube

Uno de los principales usos de la nube y el que más rápido se ha adoptado tanto por empresas como por particulares es el de poder almacenar archivos fuera de nuestros ordenadores, ya sea para ahorrar espacio, como copia de seguridad de los que tenemos alojados en nuestros discos duros, para sincronizar y acceder a archivos desde cualquier localización o para tareas colaborativas como compartir un fichero con múltiples usuarios o elaborar un proyecto entre varios. Por ello desde las primeras opciones disponibles el número de servicios se ha multiplicado y hoy en día nos encontramos cada poco con un nuevo rival de Dropbox (por haberse convertido éste en el servicio de referencia). ¿Cuál elegir entonces?

Si tienes una de estas 25 contraseñas deberías cambiarla

En el sitio MuyComputer se ha publicado las contraseñas mas populares:

- password

- 123456

- 12345678

- abc123

- qwerty

- monkey

- letmein

- dragon

- 111111

- baseball

- iloveyou

- trustno1

- 1234567

- sunshine

- master

- 123123

- welcome

- shadow

- ashley

- football

- jesus

- michael

- ninja

- mustang

- password1

Cuidado - Phishing

Video explicativo sobre Phishing.

Ni un firewall bien configurado, ni el mejor programa antivirus pueden ayudarlo a prevenir un ataque de “phishing”. ¡Actúe con cuidado y no se confíe demasiado! Esté atento a la dirección de e-mail del remitente que puede ser semejante.

Ni un firewall bien configurado, ni el mejor programa antivirus pueden ayudarlo a prevenir un ataque de “phishing”. ¡Actúe con cuidado y no se confíe demasiado! Esté atento a la dirección de e-mail del remitente que puede ser semejante.

Sophos Antivirus se autodetecta como virus

Debido a una actualización defectuosa ha empezado a dar bastantes falsos

positivos, es decir, marcar ficheros que están limpios como infectados.

Hasta aquí podría ser todo ‘normal’, pero el problema va más allá

cuando el mismo antivirus ha empezado a detectarse a sí mismo como

virus, y por consiguiente, a eliminarse a sí mismo.

Centro de Datos de Google

Cuando entras en un sitio web de Google, accedes a una de las redes de servidores más potentes del universo conocido. Pero, ¿qué aspecto tiene realmente? Te damos la oportunidad de ver el interior de lo que llamamos Internet físico.

Seguridad Informatica

La seguridad informática en las empresas o en el hogar se

hecho más compleja, debido a todos los factores de problemas que pueden

ocurrir. Cuidar nuestros sistemas es una obligación que los usuarios tenemos

que asumir cuando los creadores del software o del sistema operativo han

cometido errores, por lo que en última instancia la seguridad depende de

nosotros.

[2] Cuestionario Grupo #10

Bluetooth

1. ¿Como se llama las redes formadas por Bluetooth?

Las redes se denominan Piconets.

2. ¿En que frecuencia trabajan las transmisiones por Bluetooth?

Los rangos de frecuencia para la banda “2.4 GHz ISM” (Bluetooth) están contenidos dentro del rango de frecuencia de 2.400 - 2.497GHz.

3. Mencione las ventajas

- Comunica dispositivos en un corto alcance, de forma sencilla y cómoda, y sin la necesidad de preocuparse por los tipos de cables.

- Esta disponible en todo una variedad de dispositivos,

4. Mencione las desventajas

- La velocidad de transmisión, aunque considerable, pronto quedará empequeñecida por la capacidad de los móviles de tercera generación.

- El espectro de radiofrecuencia en el que opera no está abierto al público en todos los países

5. ¿Que significa la sigla EDR?

"Enhanced Data Rate" "mayor velocidad de transmisión de datos"

6. ¿Cuantos metros de alcance tiene cada clase bluetooth?

- Clase 1 : 100 mts

- Clase 2 : 10 mts

- Clase 3 : 1 mt

7. Mencione aplicaciones que utilicen bluetooth

- Controles remotos

- Enviar pequeñas publicidades a teléfonos móviles cuyo Bluetooth (los que lo posean) estuviera activado al pasar cerca

- Enlace inalámbrico entre sistemas de audio y los altavoces

- Las consolas Sony PlayStation 3 y Wii incorporan Bluetooth

[2] Cuestionario Grupo #9

Proteccion de Acceso a Redes

1.- Que es la WEP?

Es el acronimo para Privacidad Equivalente a Cableado.

2.- Para que se desarrolla el WPA O WAP?

Para proteger las redes inalambricas creado para corregir las deficiencias del sistema WEP.

3.- Para que se creó el mecanismo WEP?

Para seguridad a la red.

4.- Que desarrollo provoca el mecanismo 802.11 en el mecanismo de seguridad WAP?

Se desarrolla el WPA2, es la version certificada del estandar de la IEEE.

5.- Que es WAP?

Es Wi-Fi Protected Access.

6.- Donde ubicamos la protección de acceso a la RED?

En propiedades de la conexion inalambrica.

7.- Se puede configurar una protección de acceso WEP con una WAP?

No, la configuracion debe coincidir.

8.- Nombre 2 pasos ara seguir la protección de acceso?

- Activar Privacidad equivalente al cable

- Activar restricciones de direccion por hardware.

9.- Un motivo por la que no se puede conectar un Router a una maquina?

Tipo de encriptacion incorrecta establecida en el cliente.

[2] Cuestionario Grupo #8

Software de Seguridad

1. Que es un software de seguridad?

Es un programa que analiza cada uno de los elementos que poseemos en nuestro sistema para detectar y eliminar aquellos que se encuentran dañados o resultan una amenaza para el funcionamiento del mismo.

2. Como funcionan un software de seguridad?

Suelen analizar todos los archivos entrantes y aquellos que tengan alguna daño que pueda causar la falla del sistema, o detecta algun archivo que contiene virus inmediatamente le envia un aviso al usuario para que este decida si lo elimina del sistema o no.

3. Categorias de software de seguridad?

Spybot, Hijackthis, McAfee Site advisor, Rootkits, Panda QuickRemover.

4. Que es un rootkits?

Nueva clase de virus con capacidad de ocultarse en el sistema.

5. Cuales son los pasos a seguir para no tener fallas para implementar seguridad en el software?

- Se debe detectar los ataques

- Una vez identificado, se deben tomar las acciones necesarias.

- Volver a revisar el codigo y analizar la posible existencia de efectos colaterales introducidos por las modificaciones.

6. Cuales son las multiples dimensiones de seguridad?

- Autenticacion

- Control de acceso

- Auditoria

- Confidencialidad

- Integridad

- Disponibilidad

- No repudio

7. Diferencia entre seguridad en Correo electronico y Seguridad en compras online

- La seguridad en correo electronico involucra confidencialidad

- La seguridad en compras online implica autentificacion, integridad y no repudio.

8. Que es un ataque a la seguridad?

Es un intento de afectar en forma negativa una o mas de las dimensiones del concepto de seguridad.

9. Cuales son los objetivos basicos para un software seguro?

- Independencia de la seguridad

- Independencia de la aplicacion

- Uniformidad

- Modularidad

- Ambiente seguro

- Seguridad desde el comienzo

10. Cuales son los proveedores de software de seguridad mas conocidos?

Panda Segurity, AVG, PC Tools, Avast Antivirus, Norton, McAfee.

[2] Cuestionario Grupo #7

Malware y Firewall

1. ¿A quienes se les llama malware?

A todo archivo con contenido de carácter malicioso para un equipo informático.

2. ¿Como operan (funcionan, trabajan) los virus?

Destruyen información y se reproducen automáticamente

3. ¿Que funcion cumplen los firewall?

Cuando el equipo recibe una solicitud no solicitada, Firewall de Windows bloquea la conexión.

4. ¿Que son los adware?

Es un software que automáticamente ejecuta o muestra publicidad en el equipo o anima a los usuarios a instalar falsos programas antivirus. Los adware se instalan generalmente sin que nosotros lo deseemos.

5. Mencione 5 nombres de programas que incluyen adware

CID, Kazaa, Messenger Plus, Gator, Ezula

6. ¿Cuales son los objetivos de los falsos antivirus?

Es engañar a los usuarios haciendo pagar por los antivirus legales.

7. ¿Que es un keylogger?

Es una aplicacion usada mayormente para monitoreo de las teclas precionadas por el teclado.

8. ¿Que son los spyware o espias informaticos?

Extraen información personal almacenada en un ordenador.

9. ¿Cuales es su finalidad del gusano?

Se copian y se envían masivamente desde un ordenador infectado a todos los miembros de la lista de direcciones.

10. ¿Donde se encuentran escondidos los troyanos?

Se esconden en otros programas que aparentemente son inofensivos.

[2] Cuestionario Grupo#3

IPv4

1.- Que es la IPv4?

Es la version 4 de protocolo a internet.

2.- Escriba dos caracteristica de la IPv4.

No proporciona garantía en la entrega de datos.

No proporciona ni garantías sobre la corrección de los datos.

3.-Cuales son las direcciones de la IPv4.

IPv4 utiliza direcciones de 32 bits (4 bytes) que limita el número de direcciones posibles a utilizar a 4,294,967,295 direcciones únicas

4.-¿Qué es una dirección IP?

Es una etiqueta numérica que identifica, de manera lógica y jerárquica.

5.-Los ordenadores se conectan entre si mediante sus respectivas direcciones IP.

Verdadero.

6.-Para que nos sirve la mascara de red.

Es una combinación de bits que sirve para delimitar el ámbito de una red de computadoras.

7.-Se podría configurar la dirección IP.

SI

8.-Una dirección IP puede ser fija.

Si

[2] Cuestionario Grupo #6

Resolución de nombres

1. ¿Cuando se utiliza el hostname?

Es el programa que se utiliza para mostrar o establecer el nombre actual del sistema (nombre de equipo). Muchos de los programas de trabajo en red usan este nombre para identificar a la máquina.

2. ¿Cuando se utiliza el NetBios?

Son direcciones de 16 bytes que se utilizan para identificar un recurso de NetBIOS en la red.

3. ¿Cuales son los 2 nombres mas comunes que tiene el Host?

Las dos formas más comunes son sobrenombres y nombres de dominio.

4. ¿Cuantos pasos hay para solucionar un problema de Host?

• Si se ha escrito correctamente el nombre de host en un archivo de host, se resolverán antes de que el cliente intenta la consulta DNS.

• Si los servidores DNS están disponibles, pero las direcciones de servidor DNS en la configuración de TCP/IP de los clientes son incorrectas, a continuación, corregir estas direcciones permitirá los clientes inmediatamente en contacto con los servidores DNS

• Si los servidores DNS están configurados en el cliente, pero no permanentemente estos servidores, quite las direcciones IP de los servidores DNS de la configuración del cliente.

5. ¿Con cuantos bytes cuenta una direccion NetBios?

Cuenta con 16 bytes.

6. De un ejemplo de un proceso en que ayuda la NetBios

Es el servicio Compartir archivos e impresoras para redes Microsoft en equipos que ejecutan Windows XP Professional

7. ¿Con cuantos tipos de configuracion de nodos cuenta la NetBios?

- Nodo B

- Nodo P

- Nodo M

- Nodo H

8. ¿Que significa DNS?

Domain Name System o DNS (en español: sistema de nombres de dominio)

9. ¿Que significa una consulta DNS?

Es una solicitud de resolución de nombres que se envía a un servidor DNS

10. ¿Como funciona una consulta recursiva?

Es aquélla realizada a un servidor DNS, en la que el cliente DNS solicita al servidor DNS que proporcione una respuesta completa a la consulta.

[2] Cuestionario Grupo #4

Seguridad Informatica

1. La seguridad informatica protege la infraestructura, recursos electrónicos, información considerados susceptibles de robo, perdida o daño durante su desplazamiento en las redes.

2. ¿Cuál es la ecuacion de los riesgos en términos de seguridad?

Riesgo = (Vulnerabilidad * Amenaza) / Contramedida

3. ¿Cuales son los activos de la seguridad informatica?

Informacion, Infraestructura, y usuarios web

4. ¿Quienes son las personas no autorizadas que buscan accesos a las redes para modificar, sustraer o borrar datos?

Cracker, Defacers, Hackers.

5. ¿Cuales son los tres principales objetivos de la seguridad informatica?

- Confidencialidad – Integridad – Disponibilidad

6. ¿Cual es el objetivo de la disponibilidad?

Garantizar el correcto funcionamiento de los sistemas de producción.

7. ¿Como puede causar inconveniente al usuario los mecanismos de la seguridad?

Las instrucciones y las reglas se vuelven cada vez mas complicadas a medida que la red crece.

8. La inseguridad se puede dividir en dos categorias, ¿Cuales son?

- Un estado de inseguridad activo

- Un estado de inseguridad pasivo

9. ¿Que quiere decir Firewall?

Quiere decir Cortafuego

10. ¿Que es Firewall?

Es una parte de un sistema o una red que esta diseñada para bloquear el acceso no autorizado.

[2] Cuestionario Grupo#1

Enrutamiento

1.- ¿Cuál fue el primer dispositivo que tenía las mismas funciones que hoy tiene un enrutador?

El primer dispositivo que tenía fundamentalmente las mismas funciones que hoy tiene un enrutador era el procesador de interfaz de mensajes (IMP).

2.- ¿Quién desarrollo el primer rutador IP?

Fue desarrollado por Virginia Strazisar

3.- ¿Qué es un router?

Es un dispositivo de hardware para interconexión de red de ordenadores que opera en la capa tres (nivel de red del modelo OSI).

4.- ¿Para qué sirve un router?

Su función es examinar los paquetes entrantes (datos de capa 3), elegir cuál es la mejor ruta para ellos a través de la red y luego conmutarlos hacia el puerto de salida adecuado.

5.- ¿Qué es un enrutamiento?

Encaminamiento (o enrutamiento, ruteo) es la función de buscar un camino entre todos los posibles en una red de paquetes cuyas topologías poseen una gran conectividad.

6.- ¿Cuántos tipos de enrutamientos existen?

Existen 2 tipos de enrutamiento: Estático y Dinámico

7.- Mencione 2 ventajas del enrutamiento estático.

-Es más fácil de comprender para el administrador.

-Es fácil de configurar

8.- Mencione 2 ventajas del enrutamiento dinámico.

- La configuración es menos propensa a errores.

- Es más escalable, el crecimiento de la red normalmente no representa un problema

9.-¿Cuánto es la velocidad del router mas rápido?

El router mas rápido pertenece a CISCO (CRS-3) 322 terabits por segundo

10.- ¿Cuál es la función principal de los IP?

El enrutamiento es la función principal de IP.

[2] Cuestionario Grupo #5

Seguridad Informatica

1. ¿Qué es la seguridad informática?

Conjunto de procedimientos y actuaciones encaminados a conseguir la garantía de funcionamiento del sistema de información,

2. Mencione tres tipos de ataques o vulnerabilidades

- Negación de servicio

- Cracking de passwords

- Seguridad en WWW

3. ¿En qué consiste la negación de servicio?

Negar el acceso al sistema

4. Mencione 5 consejos básicos de seguridad

- Cuidado con los adjuntos en tu correo

- Actualiza el software de tu sistema periódicamente

- Crea mejores contraseñas

- Usa antivirus y aplicaciones anti-malware

- Acostumbra a cerrar las sesiones al terminar

5. ¿A qué se refiere el back up?

Hacer un respaldo de seguridad al sistema

6. Mencione dos softwares que realizan back up

Cobian backup7,idlebackup

7. ¿Qué medidas de seguridad podemos adoptar en una red inalámbrica?

- Colocar contraseña a la red

- Hacer un filtrado de direcciones MAC

8. ¿En qué consiste el filtrado de direcciones MAC?

Consiste en permitir el acceso a la red a ciertas direcciones Mac

9. ¿Cuál es la principal característica del phishing?

Realizar fraudes por la web. Utilizan el formato original de una web haciendo creer al usuario que estan en ella.

10. ¿Qué medida de seguridad usted realiza en su sistema?

Tener un antivirus actualizado ,activar el firewall

El amanecer en la RED

Comparto un Video 3d para que Vean Como Funciona Internamente el envio de datos...

Ademas veran que son los:

PROTOCOLOS, TCP, LAN, IP, ROUTER, PROXIS, URL... ETC

Ademas veran que son los:

PROTOCOLOS, TCP, LAN, IP, ROUTER, PROXIS, URL... ETC

La privacidad en Internet se extingue

Entrevista a Vicenç Torra (http://www.iiia.csic.es/~vtorra/), investigador científico del Institut d'Investigació en Intel·ligència Artificial (IIIA) y CSIC, para MilBits (http://www.portalprogramas.com/milbits/)

sobre la privacidad en facebook y demás redes sociales, gmail y otras

cuentas de correo, google y resto de buscadores. Cómo proteger nuestra

identidad en Internet y como acceden y utilizan nuestros datos las

empresas. El personalizar las busquedas y el riesgo de que nuestra

información sea pública.

Realizada por el equipo de PortalProgramas

Realizada por el equipo de PortalProgramas

Cuestionario Grupo# 10

Router

1.Que es un router?

Buscador de camino o ruta

2.Cuales son las dos misiones que tiene el router?

a.Para asegurar que la información no va donde no es necesario

b. Asegurar que la información llegue a su destino

3.Cuantos bytes puede llevar cada paquete de información que viaja por la red de redes?

Lleva 1500 bytes por paquetes

4.Cuales son las ventajas de que le router se encargue de analizar los paquetes de información?

-Buscar un camino alternativo

5.Explique en palabras sencilla los tres tipos de routersmensionados?

-Una computadora

-Router domestico

-Router de internet

6.Que es la mascara subred?

Es la dirección de IP del router

7.Que es IP?

Es un protocolo de internet

8.Que es la identificación mac?

Es un identificador único que tiene cada tarjeta de red

9.Losrouters crean una tabla de como se suele ir a alguna dirección.

V

10.Unrouter puede tomar una decisiones propias.

V

Cuestionario Grupo#9

Colision, Dominio de Colisioin y Segmentacion

1¿Qué

son colisiones?

Es el resultado de

la transmisión simultánea de dos nodos en un medio compartido.

2¿Qué

hace Ethernet en una colision?

Permite que solo un paquete de datos por vez,

pueda acceder al cable. Si más de un nodo intentara transmitir simultáneamente,

se produce una colisión y se dañan los datos de cada uno de los dispositivos.

3¿Cuál

es la señal de una colision?

Cuando

se produce una colisión, los paquetes de datos involucrados se destruyen, bit

por bit. Para evitar este problema, la red debe disponer de un sistema que pueda

manejar la competencia por el medio (contención).

4¿Qué

son colision de datos?

Conjunto de maquinas afectadas por la

existencia de una colisión.

Un

conjunto de máquinas en un segmento de red 10BASET conectadas mediante un

repetidor o un concentrador también es un dominio de colisión.

5¿Qué

es Dominio de Colision?

Es un segmento físico de una red de

computadores donde es

posible que los paquetes puedan "colisionar" (interferir) con otros.

El área dentro de la red donde los paquetes

se originan y se colisionan.

6¿Cuáles

son los dispositivos de dominios de colision?

Son:

- Los dispositivos de la capa 1 OSI (como los concentradores y repetidores) reenvían todos los datos transmitidos en el medio y por lo tanto extienden los dominios de colisión.

- Los dispositivos de la capa 2 y 3 OSI (como los conmutadores) segmentan los dominios de colisión.

- Los dispositivos de la capa 3 OSI (como los routers) segmentan los dominios de colisión y difusión (broadcast).

7¿Qué

es Segmentación?

Es un método por el cual se consigue aumentar el rendimiento de algunos

sistemas electrónicos digitales.

8.- El alto rendimiento y la velocidad

elevada de los modernos procesadores, se

debe, principalmente a la conjunción de: tres técnicas

- Arquitectura Harvard (arquitectura que propicia el paralelismo).

- Procesador tipo RISC.

- La propia segmentación.

9.- Explique la

segmentación en Redes. Aísla tráfico entre segmentos. Logra más ancho de banda

por usuarios creando dominios de colisión más pequeños.

10.- Explique la

segmentación por Routers.

Quiere

decir dominios de colisión más pequeños que operan en capa 3 y 4.

11.- Explique la segmentación mediante

Puentes. Guardan y luego envían todas las tramas basándose en las

direcciones de capa 2. Independiente de protocolo de capa 3.

Direccion MAC

Direccion MAC

Direccion mac from Хосе Карлос

Las

direcciones MAC, son unas siglas en inglés de Media Access Control, que en

idioma Español quiere decir, Control de Acceso al Medio. En resumen, es un

identificador de 48 bits que correspondea la tarjeta de red, es un identificador único, como una especie de huella digital para este tipo de dispositivos de hardware. También, son conocidas como direcciones físicas.

-------------------------------------------------------------------------------------------------------------------------------

Cuestionario Grupo#8

SMTP, POP3, IMAP

1.- Por quien fue creado el correo electronico?

Creado por Ray Tomlinson

2.- Que es el correo electronico?

Es un recurso tecnologico que sirve para comunicarnos desde cualquier parte del mundo.

3.- Mencione 3 ejemplos de clientes de correo.

- Outlook

- Thunderbird

- Eudora

Cuestionario Grupo#7

Medios de Transmision

1.- Cuales son los dos tipos de medios de transmision de datos, y que caracteriza a cada uno de ellos?

- Guiados, utiliza un medio fisico.

- No guiados, el medio es sin encauzar.

2.- De los medios de transmision de datos conocidos, cual es el mas antiguo y mas utilizado?

El par trenzado.

3.- Cual es la razon de que el cable de par trenzado sea como su nombre lo dice: trenzado(en forma helicoidal)?

La razón es que esto se hace porque dos alambres paralelos constituyen una antena simple.

Cuestionario Grupo#6

TCP/IP

1.- Quienes fueron los inventores del TCP/IP?

Fueron Kahn y Cerf

2.- Con que fines fue inventado el protocolo TCP/IP?

Para la comunicacion entre redes.

3.- Cuales son las ventajas del protocolo TCP/IP?

- Muy viable para red grande o mediana.

Cuestionario Grupo#5

MAC

1.- ¿Qué significa la sigla MAC?

Significa Control de acceso al medio fisico.

2.- ¿Qué es una dirección MAC?

Es una direccion fisica, que identifica a un hardware de red.

3.- ¿De cuántos bits consta la MAC?

De 48 bits.

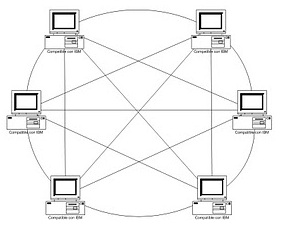

Cuestionario Grupo#4

TOPOLOGIA DE REDES

1.- ¿Cuáles son los tres campos que recorre la configuración de una topología de redes?

Son físico, eléctrico y lógico.

2.- ¿Qué es topología de redes?

Se define como la cadena de comunicación usada por los computadores que conforman una red para intercambiar datos. El concepto de red puede definirse como "conjunto de nodos interconectados.

3.- Mencione 5 tipos de topología.

Topología bus, topología estrella, topología árbol, topología anillo y topología de malla.

4.- ¿Qué características tiene la topología bus?

Es una de las mas sencillas, si la red se perjudica entonces todos caen.

5.- ¿Qué características tiene la topología estrella?

Todos los elementos de la red se encuentran conectados directamente mediante un enlace punto a punto al nodo central de la red, quien se encarga de gestionar las transmisiones de información por toda la estrella.

6.- Mencione las desventajas de la topología árbol.

- Es mas dificil su configuracion

- Si se va abajo el segmento principal los demas se van abajo.

7.- Mencione las desventajas de la topología de anillo.

Un fallo en un nodo afecta a toda la red aunque actualmente hay tecnologías que permiten mediante unos conectores especiales, la desconexión del nodo averiado para que el sistema pueda seguir funcionando.

8. Dibuje la topología conexa.

9. Dibuje la topología anillo en estrella.

10. Mencione los componentes básicos de una red.

Son: servidor, estaciones de trabajo, tarjetas de conexión de red y cableado.

11. ¿Cuál es la mejor topología de redes?

La mejor es la de Estrella, ya que la conectividad está centrada en un concentrador, y para compartir recursos no requieres que las PCs estén prendidas para que fluya el tráfico.

Cuestionario Grupo#3

REDES DE AREA AMPLIA

1.- ¿A que se llama red de área amplia?

A la WAN.

2.- ¿Qué es la WAN?

Es una red que opera mas alla del ambito geografico de la LAN.

3.- Explique la WAN switch.

Es un dispositivo de red multi puerto, estos dispositivos filtran envían e inundan tramas basándose en la dirección de destino.

Cuestionario Grupo#2

LAN

1.- ¿Qué es una red de area local?

Es la interconexion de varios ordenadores y perifericos.

2.- Mencione por lo menos 2 ventajas de la red de area local

- Compartir archivos.

- Compartir impresora

3.- ¿Qué es una estación de trabajo?

Son computadoras conectadas en red, pero que no puede controlarse.

4.- ¿Qué es un servidor?

Son computadoras que controlan las redes y se encargan de permitir o no el acceso de los usuarios a los recursos.

Cuestionario Grupo#1

INTRANET, EXTRANET e INTERNET

1.- ¿Qué es intranet?

Es una red privada.

2.- ¿Qué es extranet?

Es una red privada pero mas extensa.

3.- ¿Para qué sirve el intranet?

Para compartir informacion de manera privada.

Suscribirse a:

Entradas (Atom)